| Voir le sujet précédent :: Voir le sujet suivant |

| Auteur |

Message |

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 17 Aoû 2012 à 11:34 Sujet du message: conedex et sirefex (résolu) Posté le: 17 Aoû 2012 à 11:34 Sujet du message: conedex et sirefex (résolu) |

|

|

Bonjour, depuis quelques jours, man antivirus (NOD32) me détecte deux trojan (Conedex et Sirefex) mais n'arrive pas à les éliminer.

Quelqu'un peut-il m'aider ?

Merci d'avance.

Dernière édition par geronimo85200 le 18 Aoû 2012 à 20:22; édité 1 fois |

|

| Revenir en haut de page |

|

|

Geronimo

Equipe de sécurité

Inscrit le: 27 Avr 2006

Messages: 297

Localisation: Dans mon tepee

|

Posté le: 17 Aoû 2012 à 12:27 Sujet du message: Posté le: 17 Aoû 2012 à 12:27 Sujet du message: |

|

|

Bonjour geronimo85200 et bienvenue sur Depannetonpc

Ça sent le rootkit ZeroAcces Max++ fais ce scan mais surtout ne supprime rien pour le moment.

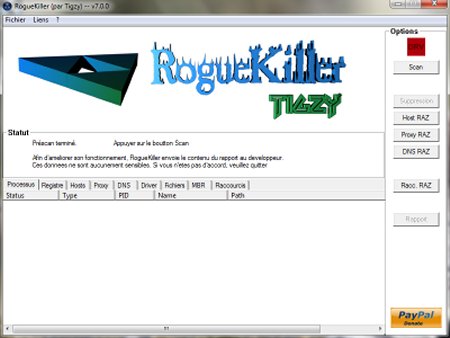

Scan RogueKiller

Télécharge Roguekiller (par tigzy) sur le bureau Télécharge Roguekiller (par tigzy) sur le bureau

- Lance RogueKiller.exe.

- Attends la fin du pré-scan

- Clique sur le bouton Scan

- Laisse l'outil travailler ne touche ni au clavier ni à la souris

- Un rapport (RKreport.txt) se créera à côté de l'exécutable, colle son contenu dans ta prochaine réponse

|

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 17 Aoû 2012 à 23:22 Sujet du message: Posté le: 17 Aoû 2012 à 23:22 Sujet du message: |

|

|

je fais ça dé demain matin  |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 18 Aoû 2012 à 8:54 Sujet du message: Posté le: 18 Aoû 2012 à 8:54 Sujet du message: |

|

|

et voilà ...

RogueKiller V7.6.6 [10/08/2012] par Tigzy

mail: tigzyRK<at>gmail<dot>com

Remontees: http://www.sur-la-toile.com/discussion-193725-1-BRogueKillerD-Remontees.html

Blog: http://tigzyrk.blogspot.com

Systeme d'exploitation: Windows XP (5.1.2600 Service Pack 3) 32 bits version

Demarrage : Mode normal

Utilisateur: Administrateur [Droits d'admin]

Mode: Recherche -- Date: 18/08/2012 08:51:44

¤¤¤ Processus malicieux: 3 ¤¤¤

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

[SVCHOST] svchost.exe -- C:\WINDOWS\System32\svchost.exe -> KILLED [TermProc]

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

¤¤¤ Entrees de registre: 6 ¤¤¤

[ZeroAccess] HKCR\[...]\InprocServer32 : (\\.\globalroot\systemroot\Installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> FOUND

[ZeroAccess] HKCR\[...]\InprocServer32 : (C:\Documents and Settings\Administrateur\Local Settings\Application Data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> FOUND

[ZeroAccess] HKLM\[...]\InprocServer32 : (\\.\globalroot\systemroot\Installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> FOUND

[HJ] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

[HJ] HKCU\[...]\ClassicStartMenu : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

[HJ] HKCU\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

¤¤¤ Fichiers / Dossiers particuliers: ¤¤¤

[ZeroAccess][FILE] n : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n --> FOUND

[ZeroAccess][FILE] @ : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\@ --> FOUND

[ZeroAccess][FOLDER] U : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U --> FOUND

[ZeroAccess][FOLDER] L : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L --> FOUND

[ZeroAccess][FILE] n : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n --> FOUND

[ZeroAccess][FILE] @ : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\@ --> FOUND

[ZeroAccess][FOLDER] U : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U --> FOUND

[ZeroAccess][FOLDER] L : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L --> FOUND

[ZeroAccess][FILE] Desktop.ini : c:\windows\assembly\gac\desktop.ini --> FOUND

[Faked.Drv][FAKED] fltmgr.sys : c:\windows\system32\drivers\fltmgr.sys --> CANNOT FIX

[Faked.Drv][FAKED] ohci1394.sys : c:\windows\system32\drivers\ohci1394.sys --> CANNOT FIX

¤¤¤ Driver: [CHARGE] ¤¤¤

¤¤¤ Infection : ZeroAccess ¤¤¤

¤¤¤ Fichier HOSTS: ¤¤¤

127.0.0.1 localhost

127.0.0.1 mpa.one.microsoft.com

¤¤¤ MBR Verif: ¤¤¤

+++++ PhysicalDrive0: ST380815AS +++++

--- User ---

[MBR] a03bdc18715d8b0c5329561bf9fce376

[BSP] edc3f339c81a41a38671842cd2eb6f8d : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 39001 Mo

1 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 79875180 | Size: 37307 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

+++++ PhysicalDrive1: HDS722525VLSA80 +++++

--- User ---

[MBR] 930bd8a5145a04a5814641bb9bd474ea

[BSP] 6070c283659577b072f91fb5f963bcf1 : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 38468 Mo

1 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 78782760 | Size: 199996 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Termine : << RKreport[1].txt >>

RKreport[1].txt |

|

| Revenir en haut de page |

|

|

Geronimo

Equipe de sécurité

Inscrit le: 27 Avr 2006

Messages: 297

Localisation: Dans mon tepee

|

Posté le: 18 Aoû 2012 à 9:00 Sujet du message: Posté le: 18 Aoû 2012 à 9:00 Sujet du message: |

|

|

Bonjour geronimo85200

C'est bien un rootkit ZeroAccess on passe à la suite :

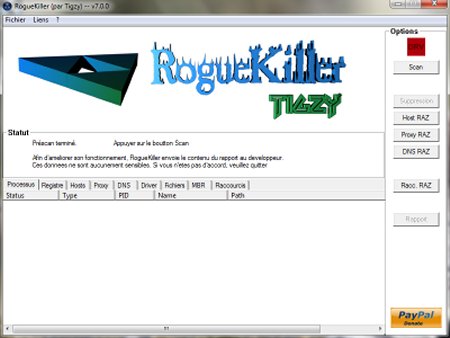

RogueKiller Suppression

- Lance RogueKiller.exe.

- Attends la fin du pré-scan

- Clique sur le bouton Scan ce dernier terminé clique sur Suppression

- Laisse l'outil travailler ne touche ni au clavier ni à la souris

- Un rapport (RKreport.txt) se créera à côté de l'exécutable, colle son contenu dans ta prochaine réponse

Note: Le rapport peut être aussi ouvert en cliquant sur le bouton Rapport

Note : Deux fichiers RKreport seront créés c'est RKreport[3].txt qui m'intéresse |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 18 Aoû 2012 à 9:27 Sujet du message: Posté le: 18 Aoû 2012 à 9:27 Sujet du message: |

|

|

je ne trouve pas le rapport 3 alors je te poste le 2 :

RogueKiller V7.6.6 [10/08/2012] par Tigzy

mail: tigzyRK<at>gmail<dot>com

Remontees: http://www.sur-la-toile.com/discussion-193725-1-BRogueKillerD-Remontees.html

Blog: http://tigzyrk.blogspot.com

Systeme d'exploitation: Windows XP (5.1.2600 Service Pack 3) 32 bits version

Demarrage : Mode normal

Utilisateur: Administrateur [Droits d'admin]

Mode: Recherche -- Date: 18/08/2012 09:24:57

¤¤¤ Processus malicieux: 4 ¤¤¤

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

[SVCHOST] svchost.exe -- C:\WINDOWS\System32\svchost.exe -> KILLED [TermProc]

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

¤¤¤ Entrees de registre: 6 ¤¤¤

[ZeroAccess] HKCR\[...]\InprocServer32 : (\\.\globalroot\systemroot\Installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> FOUND

[ZeroAccess] HKCR\[...]\InprocServer32 : (C:\Documents and Settings\Administrateur\Local Settings\Application Data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> FOUND

[ZeroAccess] HKLM\[...]\InprocServer32 : (\\.\globalroot\systemroot\Installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> FOUND

[HJ] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

[HJ] HKCU\[...]\ClassicStartMenu : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

[HJ] HKCU\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

¤¤¤ Fichiers / Dossiers particuliers: ¤¤¤

[ZeroAccess][FILE] n : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n --> FOUND

[ZeroAccess][FILE] @ : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\@ --> FOUND

[ZeroAccess][FOLDER] U : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U --> FOUND

[ZeroAccess][FOLDER] L : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L --> FOUND

[ZeroAccess][FILE] n : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n --> FOUND

[ZeroAccess][FILE] @ : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\@ --> FOUND

[ZeroAccess][FOLDER] U : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U --> FOUND

[ZeroAccess][FOLDER] L : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L --> FOUND

[ZeroAccess][FILE] Desktop.ini : c:\windows\assembly\gac\desktop.ini --> FOUND

[Faked.Drv][FAKED] fltmgr.sys : c:\windows\system32\drivers\fltmgr.sys --> CANNOT FIX

[Faked.Drv][FAKED] ohci1394.sys : c:\windows\system32\drivers\ohci1394.sys --> CANNOT FIX

¤¤¤ Driver: [CHARGE] ¤¤¤

¤¤¤ Infection : ZeroAccess ¤¤¤

¤¤¤ Fichier HOSTS: ¤¤¤

127.0.0.1 localhost

127.0.0.1 mpa.one.microsoft.com

¤¤¤ MBR Verif: ¤¤¤

+++++ PhysicalDrive0: +++++

--- User ---

[MBR] a03bdc18715d8b0c5329561bf9fce376

[BSP] edc3f339c81a41a38671842cd2eb6f8d : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 39001 Mo

1 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 79875180 | Size: 37307 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

+++++ PhysicalDrive1: +++++

--- User ---

[MBR] 930bd8a5145a04a5814641bb9bd474ea

[BSP] 6070c283659577b072f91fb5f963bcf1 : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 38468 Mo

1 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 78782760 | Size: 199996 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Termine : << RKreport[2].txt >>

RKreport[1].txt ; RKreport[2].txt |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 18 Aoû 2012 à 9:56 Sujet du message: Posté le: 18 Aoû 2012 à 9:56 Sujet du message: |

|

|

excuse, j'avais oublié de faire suppression !

RogueKiller V7.6.6 [10/08/2012] par Tigzy

mail: tigzyRK<at>gmail<dot>com

Remontees: http://www.sur-la-toile.com/discussion-193725-1-BRogueKillerD-Remontees.html

Blog: http://tigzyrk.blogspot.com

Systeme d'exploitation: Windows XP (5.1.2600 Service Pack 3) 32 bits version

Demarrage : Mode normal

Utilisateur: Administrateur [Droits d'admin]

Mode: Suppression -- Date: 18/08/2012 09:54:54

¤¤¤ Processus malicieux: 5 ¤¤¤

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

[SVCHOST] svchost.exe -- C:\WINDOWS\System32\svchost.exe -> KILLED [TermProc]

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

[ZeroAccess] n -- c:\windows\system32\n -> UNLOADED

¤¤¤ Entrees de registre: 5 ¤¤¤

[ZeroAccess] HKCR\[...]\InprocServer32 : (\\.\globalroot\systemroot\Installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> REPLACED (c:\windows\system32\wbem\wbemess.dll)

[ZeroAccess] HKCR\[...]\InprocServer32 : (C:\Documents and Settings\Administrateur\Local Settings\Application Data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n.) -> REPLACED (c:\windows\system32\shell32.dll)

[HJ] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> REPLACED (0)

[HJ] HKCU\[...]\ClassicStartMenu : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> REPLACED (0)

[HJ] HKCU\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> REPLACED (0)

¤¤¤ Fichiers / Dossiers particuliers: ¤¤¤

[ZeroAccess][FILE] n : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n --> REMOVED

[ZeroAccess][FILE] @ : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\@ --> REMOVED

[Del.Parent][FILE] 00000008.@ : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U\00000008.@ --> REMOVED

[Del.Parent][FILE] 80000000.@ : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U\80000000.@ --> REMOVED

[Del.Parent][FILE] 80000032.@ : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U\80000032.@ --> REMOVED

[ZeroAccess][FOLDER] U : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U --> REMOVED

[Del.Parent][FILE] 201d3dde : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L\201d3dde --> REMOVED

[ZeroAccess][FOLDER] L : c:\windows\installer\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L --> REMOVED

[ZeroAccess][FILE] n : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\n --> REMOVED

[ZeroAccess][FILE] @ : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\@ --> REMOVED

[Del.Parent][FILE] 00000008.@ : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U\00000008.@ --> REMOVED

[Del.Parent][FILE] 80000000.@ : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U\80000000.@ --> REMOVED

[Del.Parent][FILE] 80000032.@ : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U\80000032.@ --> REMOVED

[ZeroAccess][FOLDER] U : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\U --> REMOVED

[ZeroAccess][FOLDER] L : c:\documents and settings\administrateur\local settings\application data\{53dd5d91-1d3f-36ea-d018-c38bb9cd59d2}\L --> REMOVED

[ZeroAccess][FILE] Desktop.ini : c:\windows\assembly\gac\desktop.ini --> REMOVED AT REBOOT

[Faked.Drv][FAKED] fltmgr.sys : c:\windows\system32\drivers\fltmgr.sys --> CANNOT FIX

[Faked.Drv][FAKED] ohci1394.sys : c:\windows\system32\drivers\ohci1394.sys --> CANNOT FIX

¤¤¤ Driver: [CHARGE] ¤¤¤

¤¤¤ Infection : ZeroAccess ¤¤¤

¤¤¤ Fichier HOSTS: ¤¤¤

127.0.0.1 localhost

127.0.0.1 mpa.one.microsoft.com

¤¤¤ MBR Verif: ¤¤¤

+++++ PhysicalDrive0: +++++

--- User ---

[MBR] a03bdc18715d8b0c5329561bf9fce376

[BSP] edc3f339c81a41a38671842cd2eb6f8d : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 39001 Mo

1 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 79875180 | Size: 37307 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

+++++ PhysicalDrive1: +++++

--- User ---

[MBR] 930bd8a5145a04a5814641bb9bd474ea

[BSP] 6070c283659577b072f91fb5f963bcf1 : Windows XP MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 63 | Size: 38468 Mo

1 - [XXXXXX] EXTEN-LBA (0x0f) [VISIBLE] Offset (sectors): 78782760 | Size: 199996 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Termine : << RKreport[3].txt >>

RKreport[1].txt ; RKreport[2].txt ; RKreport[3].txt |

|

| Revenir en haut de page |

|

|

Geronimo

Equipe de sécurité

Inscrit le: 27 Avr 2006

Messages: 297

Localisation: Dans mon tepee

|

Posté le: 18 Aoû 2012 à 10:17 Sujet du message: Posté le: 18 Aoû 2012 à 10:17 Sujet du message: |

|

|

Parfait,

Redémarre ton PC

Refais un scan avec Roguekiller poste son rapport

Suis ensuite cette procédure :

Le rapport de ZHPDiag doit être posté en lien, il est parfois trop long pour tenir dans une réponse.

Scan Scan

Télécharge ZHPDiag (de Nicolas coolman)

- Double clique sur le fichier téléchargé, puis installe le avec les paramètres par défaut ( N'oublie pas de cocher Créer une icône sur le bureau)

- Pour Vista et Windows 7 clic droit sur le fichier téléchargé et Exécuter en tant qu'administrateur

- Lance ZHPDiag en double cliquant sur

présent sur ton bureau présent sur ton bureau

- Pour Vista et Windows 7 clic droit sur le raccourci de ZHPDiag et Exécuter en tant qu'administrateur

- Clique sur Options

- Clique sur

- Clique en haut à gauche sur la loupe

- Laisse le scan se dérouler.

- Le scan terminé, clique sur la disquette

- Enregistre le rapport sur le bureau.

- Sinon le rapport se trouvera aussi ici ==> c:\ZHP\ZHPDiag.txt

Pour poster le rapport en lien utilise cet hébergeur de fichiers : Pour poster le rapport en lien utilise cet hébergeur de fichiers :  |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 18 Aoû 2012 à 12:22 Sujet du message: Posté le: 18 Aoû 2012 à 12:22 Sujet du message: |

|

|

voila le lien pour rogkiller : http://cjoint.com/?BHsmu5gqSrm

je lance la suite de la procédure |

|

| Revenir en haut de page |

|

|

Geronimo

Equipe de sécurité

Inscrit le: 27 Avr 2006

Messages: 297

Localisation: Dans mon tepee

|

Posté le: 18 Aoû 2012 à 12:50 Sujet du message: Posté le: 18 Aoû 2012 à 12:50 Sujet du message: |

|

|

| Le ZA est au tapis on va pouvoir continuer plus sereinement |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

|

| Revenir en haut de page |

|

|

Geronimo

Equipe de sécurité

Inscrit le: 27 Avr 2006

Messages: 297

Localisation: Dans mon tepee

|

Posté le: 18 Aoû 2012 à 14:14 Sujet du message: Posté le: 18 Aoû 2012 à 14:14 Sujet du message: |

|

|

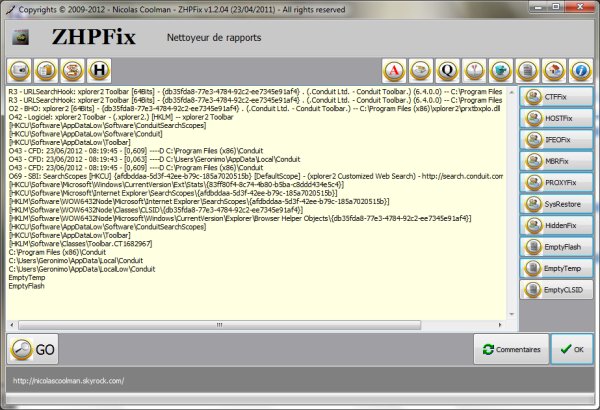

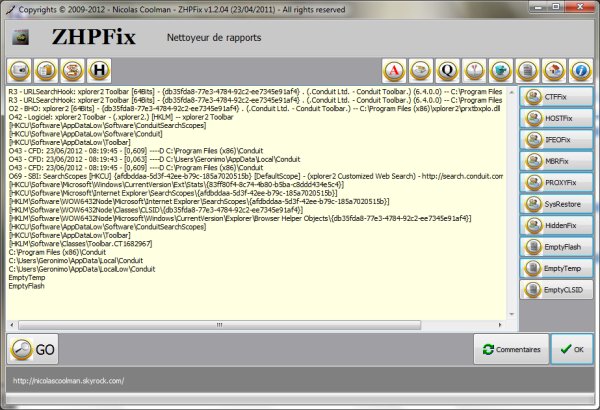

Surligne le texte en citation ci-dessous ensuite clic droit dessus et choisis Copier dans la liste Surligne le texte en citation ci-dessous ensuite clic droit dessus et choisis Copier dans la liste

| Citation: |

O4 - HKLM\..\Run: [KernelFaultCheck]

O43 - CFD: 07/06/2012 - 18:45:51 - [0,005] ----D C:\Documents and Settings\Administrateur\Application Data\Babylon

O61 - LFC:Last File Created 18/08/2012 - 08:20:33 ---A- C:\Documents and Settings\Administrateur\Local Settings\Temp\WERe834.dir00\explorer.exe.mdmp

O61 - LFC:Last File Created 18/08/2012 - 08:20:39 ---A- C:\Documents and Settings\Administrateur\Local Settings\Temp\WERe834.dir00\explorer.exe.hdmp

O61 - LFC:Last File Created 18/08/2012 - 08:54:12 ---A- C:\Documents and Settings\Administrateur\Local Settings\Temp\WERb4c7.dir00\explorer.exe.mdmp

O61 - LFC:Last File Created 18/08/2012 - 08:54:16 ---A- C:\Documents and Settings\Administrateur\Local Settings\Temp\WERb4c7.dir00\explorer.exe.hdmp

O81 - IFC: Internet Feature Controls [HKCU] [FEATURE_BROWSER_EMULATION] -- svchost.exe

O81 - IFC: Internet Feature Controls [HKUS\.DEFAULT] [FEATURE_BROWSER_EMULATION] -- svchost.exe

O81 - IFC: Internet Feature Controls [HKUS\S-1-5-18] [FEATURE_BROWSER_EMULATION] -- svchost.exe

C:\Documents and Settings\Administrateur\Application Data\Babylon

EmptyTemp

EmptyFlash |

Double clique sur  qui est sur le bureau. qui est sur le bureau.

Pour Vista et Seven fais un clic droit sur le raccouri de ZHPFix et Exécuter en tant qu'adminstrateur

Clique maintenant sur  (coller les lignes helper) (coller les lignes helper)

Le texte copié dans le presse papiers s'affichera dans la fenêtre de ZHPFix

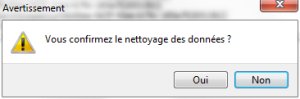

Clique sur

Confirme le nettoyage des données si demandé

Un rapport nommé ZHPFix[R*].txt sera créé et sauvegardé sur le bureau poste son contenu dans ta prochaine réponse

Ce rapport se trouve aussi ici C:\ZHP\ZHPFix[R*].txt |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 18 Aoû 2012 à 14:19 Sujet du message: Posté le: 18 Aoû 2012 à 14:19 Sujet du message: |

|

|

Rapport de ZHPFix 1.2.07 par Nicolas Coolman, Update du 20/07/2012

Fichier d'export Registre :

Run by Administrateur at 18/08/2012 14:18:36

Windows XP Professional Service Pack 3 (Build 2600)

Web site : http://www.premiumorange.com/zeb-help-process/zhpfix.html

Web site : http://nicolascoolman.skyrock.com/

========== Valeur(s) du Registre ==========

ABSENT IFC: [FEATURE_BROWSER_EMULATION] svchost.exe

========== Dossier(s) ==========

SUPPRIME Folder: C:\Documents and Settings\Administrateur\Application Data\Babylon

SUPPRIME Temporaires Windows:

SUPPRIME Flash Cookies:

========== Fichier(s) ==========

ABSENT File: c:\documents and settings\administrateur\local settings\temp\were834.dir00\explorer.exe

ABSENT File: c:\documents and settings\administrateur\local settings\temp\werb4c7.dir00\explorer.exe

ABSENT Folder/File: c:\documents and settings\administrateur\application data\babylon

SUPPRIME Temporaires Windows:

SUPPRIME Flash Cookies:

========== Autre ==========

NON TRAITE 4 - HKLM\..\Run: [KernelFaultCheck]

========== Récapitulatif ==========

1 : Valeur(s) du Registre

3 : Dossier(s)

5 : Fichier(s)

1 : Autre

End of clean in 00mn 00s

========== Chemin de fichier rapport ==========

C:\ZHP\ZHPFix[R1].txt - 18/08/2012 14:18:36 [1244] |

|

| Revenir en haut de page |

|

|

Geronimo

Equipe de sécurité

Inscrit le: 27 Avr 2006

Messages: 297

Localisation: Dans mon tepee

|

Posté le: 18 Aoû 2012 à 14:36 Sujet du message: Posté le: 18 Aoû 2012 à 14:36 Sujet du message: |

|

|

| As tu encore des alertes de la part de NOD32 ? |

|

| Revenir en haut de page |

|

|

geronimo85200

Inscrit le: 17 Aoû 2012

Messages: 10

|

Posté le: 18 Aoû 2012 à 15:02 Sujet du message: Posté le: 18 Aoû 2012 à 15:02 Sujet du message: |

|

|

pas dernièrement.

J'attends ce soir pour voir mais en tout cas, déjà merci pour le temps que tu as passé pour moi. |

|

| Revenir en haut de page |

|

|

Ajouter à :

|

|

Ce que nous vous conseillons :

Ce que nous vous conseillons :

Télécharge

Télécharge

présent sur ton bureau

présent sur ton bureau

qui est sur le bureau.

qui est sur le bureau.

(coller les lignes helper)

(coller les lignes helper)